このチュートリアルでは、フィッシング取引で盗まれた資金を追跡することで、MetaSleuthの基本的な機能をご案内します。また、MetaSleuthを使用してトランザクションを分析し、特定の資金を追跡し、未送金の資金を監視する方法を探ります。

MetaSleuthチュートリアル - MetaSleuthを使ってフィッシング取引で盗まれた資金を追跡するハッシュ0x2893fcabb8ed99e9c27a0a442783cf943318b1f6268f9a54a557e8d00ec11f69を持つイーサリアムネットワーク上のフィッシング取引を特定しました。では、分析に入りましょう。

はじめに

https://metasleuth.io/](https://metasleuth.io/)にあるMetaSleuthプラットフォームにアクセスすることから始めましょう。ネットワークとしてイーサリアムを選択し、興味のあるトランザクションを入力する。今回のケースでは、以下のトランザクションハッシュを使用する:0x2893fcabb8ed99e9c27a0a442783cf943318b1f6268f9a54a557e8d00ec11f69.

主な機能コンポーネント

トランザクションの分析が完了すると、MetaSleuth の分析ページが表示され、トランザクションで行われたすべての資産移動を確認することができます。分析対象が住所の場合、表示される情報はより複雑になります。住所分析については、別のチュートリアルで説明します。

中心となる資産移動グラフの他に、ページには様々な機能コンポーネントが含まれています。以下に簡略化した図を示しますが、分析プロセスの中で、それらの具体的な使用方法を調べることをお勧めします。

資金の追跡

我々が注目しているトランザクションには、たった1つの資産移転しか含まれていない:被害者であるアドレス0xbcd131は2586 MATICをFake_Phishing180627に送金した。

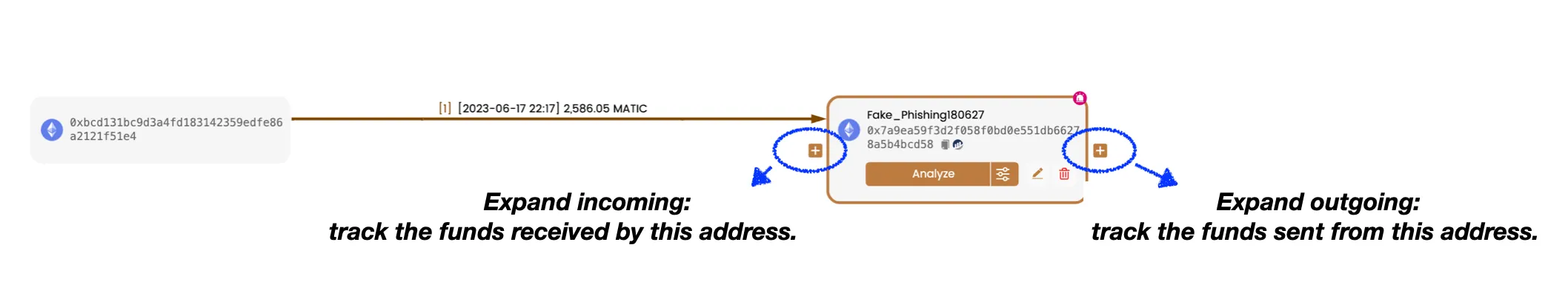

盗まれたMATICトークンの行き先を追跡し続けるのは簡単です。Fake_Phishing180627アドレス・ノードを選択し、ノードの右側にある "+"ボタンをクリックするだけです。

この機能はExpand outgoingと呼ばれ、このアドレスから送信されたアセットを追跡することができます。ほとんどの場合、この機能で目的のデータが得られます。しかし、トランザクション量が多いアドレスの場合、必要なデータを得るために Advanced Analyze や Load More などの高度な機能を利用する必要があるかもしれません。

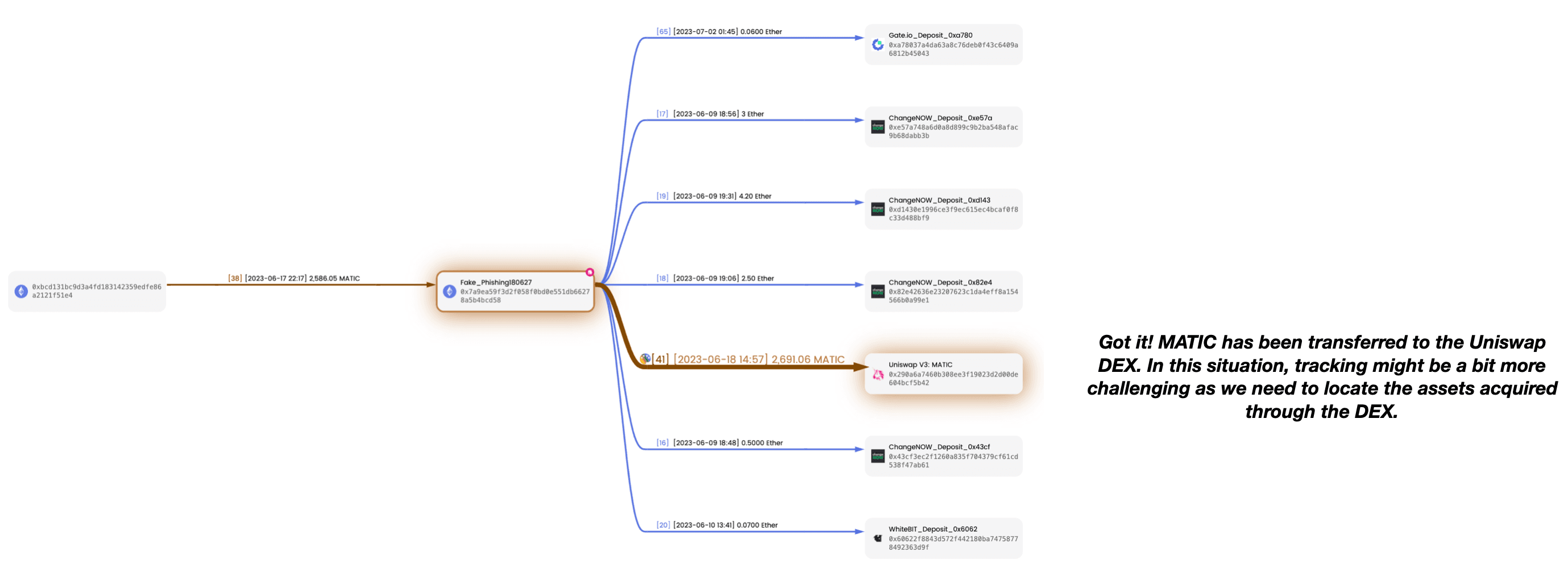

ボタンをクリックすると、Fake_Phishing180627からの多数の発信イーサ転送が表示されます。しかし、私たちが追跡したいMATICについてはどうでしょうか?

キャンバスをフィルタリングする

MetaSleuth は、資金の流れ全体をきれいに読みやすく表現するために、取得したすべてのデータをキャンバスに表示しません。しかし、MetaSleuth は、ユーザーが必要なデータを探してキャンバスに追加するためのさまざまなツールを提供しています。この場合、Token Filter を利用して、MetaSleuth が取得したすべての MATIC 資産移動をキャンバスに追加することができます。

確認後、キャンバス上にFake_Phishing180627から発信され、Uniswap V3: MATICに送金されたMATICの追加送金が確認できる。これはまさに我々が追跡している盗まれた資金である。

Uniswapのような分散型取引所(DEX)に送られたアセットに関して言えば、私たちの焦点はUniswap V3: MATICというアドレスから転送されたMATICトークンではなく、Uniswap上のスワップ・アクションを通じてFake_Phishing180627によって取得されたアセットです。

では、Fake_Phishing180627はこのスワップを通じてどのような資産を受け取ったのでしょうか?それを知るためにこのスワップ取引を調査してみよう。

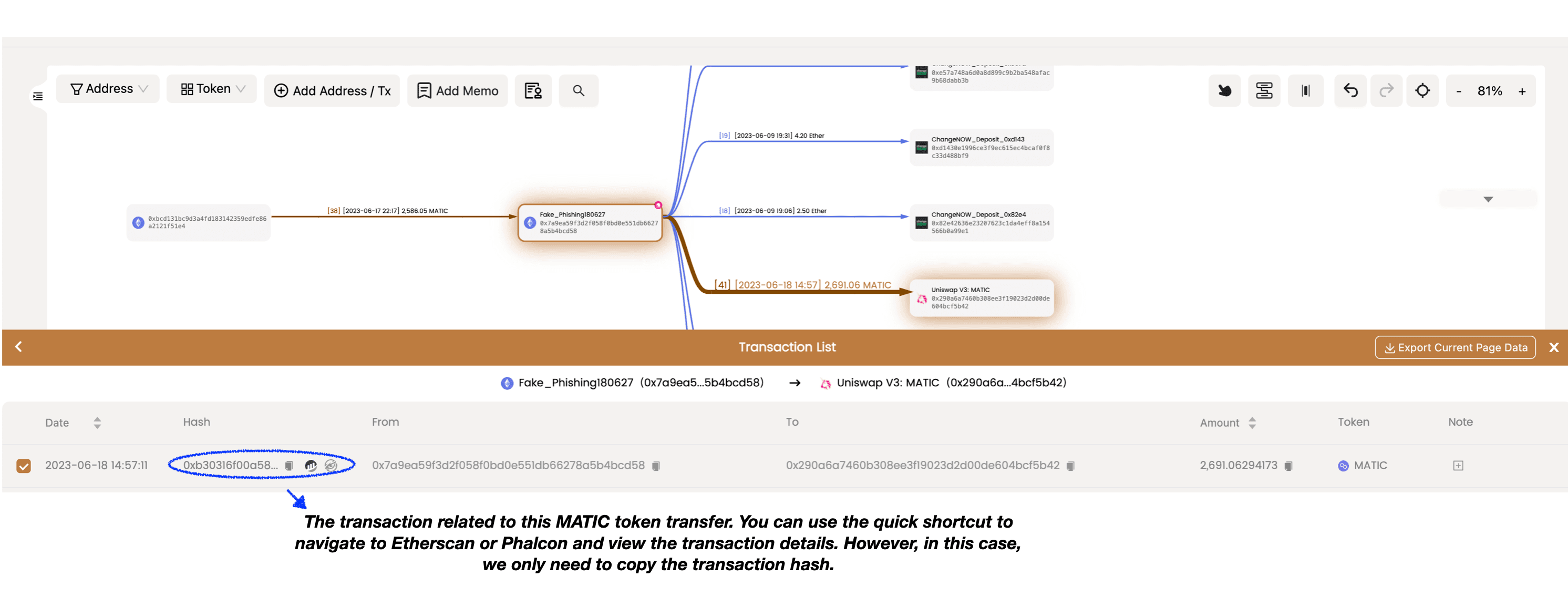

具体的なデータの追加

まず、Fake_Phishing180627からUniswap V3:MATICへのMATIC転送が属するトランザクションを特定する必要があります。キャンバス上の資産譲渡エッジをクリックし、下に表示されるエッジリストで、詳細をクリックしてトランザクションリストにアクセスします。この譲渡のトランザクションハッシュを見つけてコピーします。

次に、キャンバスの左上隅にある Add Address / Tx 機能を使用して、このトランザクションをキャンバスに追加します。これにより、このトランザクション内で行われた資産の移動を調べ、その内容をより明確に理解することができます。

これを追加すると、このトランザクション内のすべてのアセット転送がキャンバス上に表示されます。Fake_Phishing180627がUniswapを通じてMATICを0.944イーサと交換したことが明らかになった。この0.944イーサは、さらに追跡する必要があるアセットです。

特定の資金を追跡する

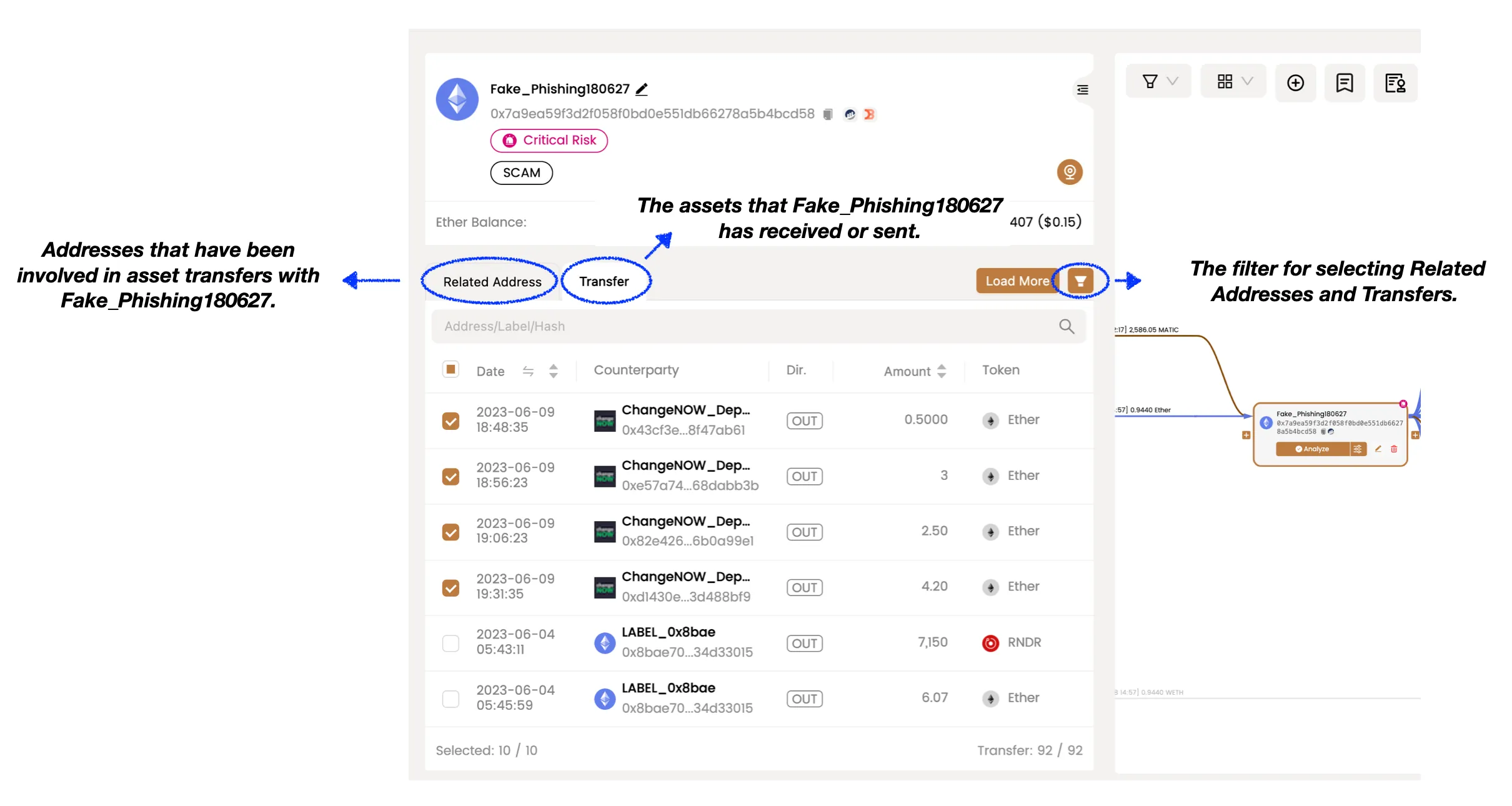

Fake_Phishing180627から発信された様々なイーサ送金のうち、どれを追跡すべきでしょうか?

Fake_Phishing180627をクリックすると、左側のアドレスパネルでこのアドレスに関連するアセット送金を観察することができます。キャンバスに表示されているものと比べて、ここではより多くのデータが利用可能であることにお気づきかもしれません(前述のとおり、MetaSleuthは資金フロー図のシンプルさと読みやすさを重視しており、デフォルトではすべてのデータを表示していません)。

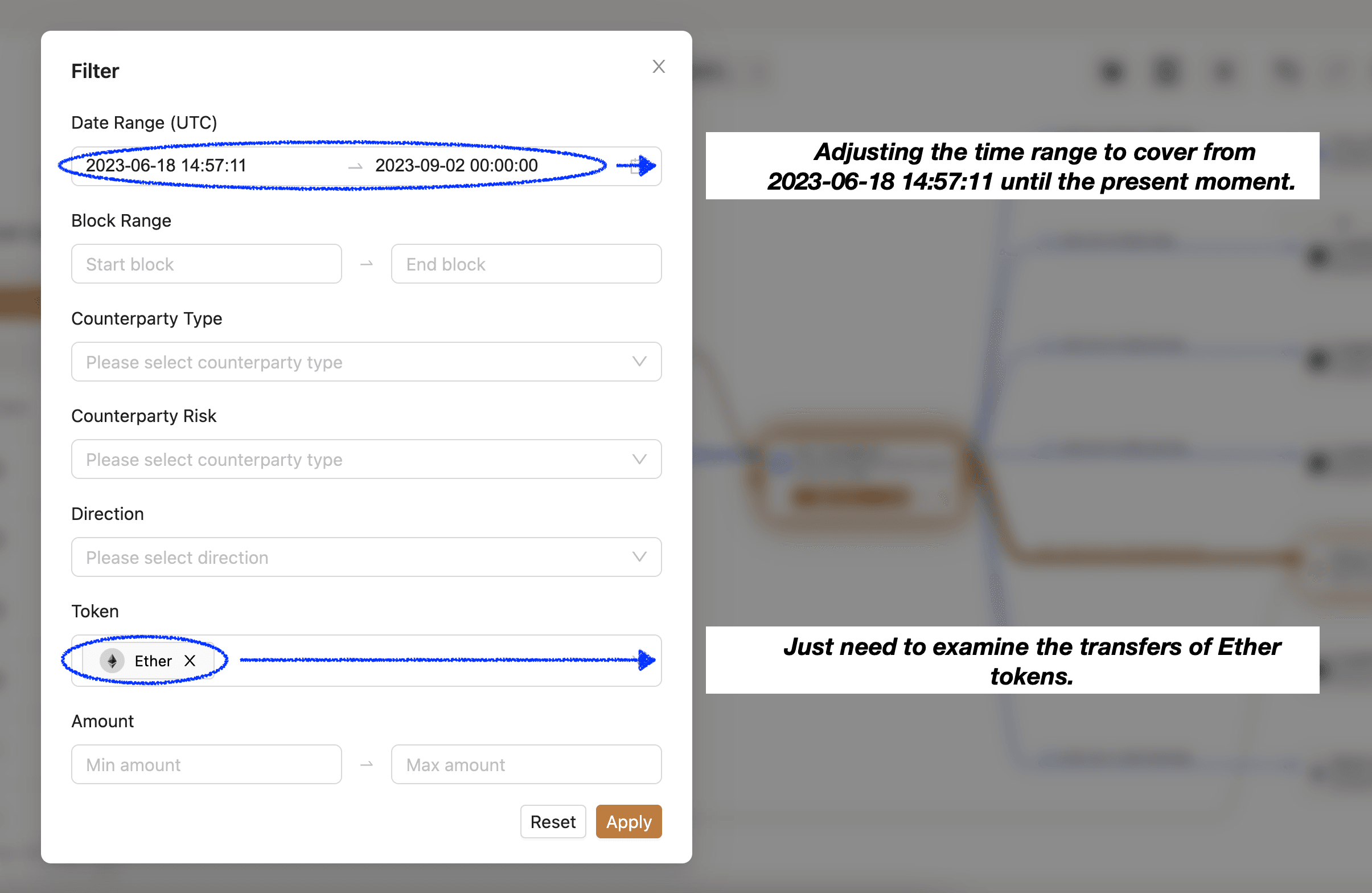

Fake_Phishing180627がMATICをEtherにスワップしたトランザクションは2023-06-18 14:57:11に発生した。したがって、この特定の時刻以降に発生したEtherトークンの転送に焦点を当てる必要があります。データをフィルターするには、フィルター関数を利用します。

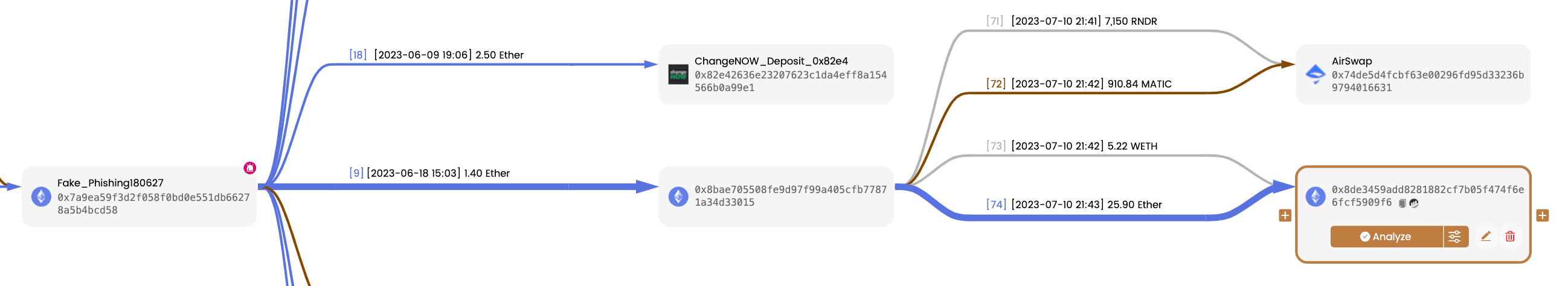

フィルタリングされた結果、スワップ・アクションの約6分後、1.4イーサがFake_Phishing180627アドレスから0x8bae70アドレスに転送されていることがわかる。この送金には、追跡しようとしている資金が含まれている可能性が高い。

0x8bae70の資産の追跡を続けながら、それらをマークしてキャンバスに表示することができます。そうすることで、資金が最終的にアドレス0x8de345に落ち着くことが観察できる。

未転送資金の監視

まだ送金されていない資金について常に情報を得るために、積極的に監視することができます。監視を有効にすると、関連する資産の移動が発生するたびに電子メール通知を受け取ることができます。その他のモニタリング機能については、https://metasleuth.io/monitor の MetaSleuth Monitor Dashboard をご覧ください。

まとめ

今回は簡単な説明でしたが、MetaSleuth が便利でスムーズな追跡・調査体験を提供できていれば幸いです。今後、より多くの解説資料を公開する予定ですので、皆様のご意見をお待ちしております。https://t.me/MetaSleuthTeam](https://t.me/MetaSleuthTeam) のTelegramグループにご参加ください。

メタスルースについて

MetaSleuthはBlockSecによって開発された包括的なプラットフォームで、ユーザーがすべての暗号活動を効果的に追跡・調査できるよう支援するものです。MetaSleuthを使用することで、ユーザーは簡単に資金を追跡し、資金の流れを可視化し、リアルタイムの資金の動きを監視し、重要な情報を保存し、調査結果を他のユーザーと共有することで共同作業を行うことができます。現在、ビットコイン(BTC)、イーサリアム(ETH)、トロン(TRX)、ポリゴン(MATIC)など、13種類のブロックチェーンをサポートしています。

ウェブサイトhttps://metasleuth.io/

ツイッター メタスルース